Introdução

O controle de acesso e permissões para arquivos desempenha um papel crucial na gestão de dados e segurança:

- Segurança Aprimorada: A implementação de mecanismos de controle de acesso garante que os arquivos sejam acessados apenas por indivíduos com as permissões necessárias. Isso impede que pessoas não autorizadas tenham acesso a dados sensíveis ou confidenciais.

- Preservação da Confidencialidade: Definindo permissões precisas, a confidencialidade é protegida. A exposição indevida de informações sensíveis para usuários não intencionados é evitada, prevenindo vazamentos ou violações de dados.

- Proteção da Integridade: O controle de permissões desempenha um papel essencial na manutenção da integridade dos arquivos. Alterações ou manipulações não autorizadas de arquivos críticos são evitadas, garantindo a confiabilidade e precisão dos dados.

- Conformidade com Regulamentos: Diversas indústrias e organizações precisam aderir a normas regulatórias que exigem controles rigorosos de acesso. O estabelecimento de permissões adequadas auxilia no cumprimento desses requisitos e na evitação de repercussões legais.

- Prevenção de Perda de Dados: O controle de acesso minimiza o risco de perda acidental de dados. Situações em que usuários sem permissões adequadas apagam ou sobrescrevem arquivos importantes são evitadas.

- Otimização de Recursos: A gestão de permissões otimiza o uso de recursos. Ao limitar o acesso a usuários ou grupos específicos, evita-se o consumo desnecessário de recursos e garante-se que apenas as partes relevantes tenham acesso.

Em resumo, o controle de acesso e permissões é fundamental para manter a segurança, confidencialidade e integridade dos arquivos e dados. Ele previne acessos não autorizados, evita vazamentos e perdas de dados, além de garantir conformidade regulatória.

Requisitos

- Direitos de root;

- Debian 12 ou versão superior;

- Conhecimento básico sobre o sistema operacional;

- Conexão com a internet.

Permissões e atributos no Linux

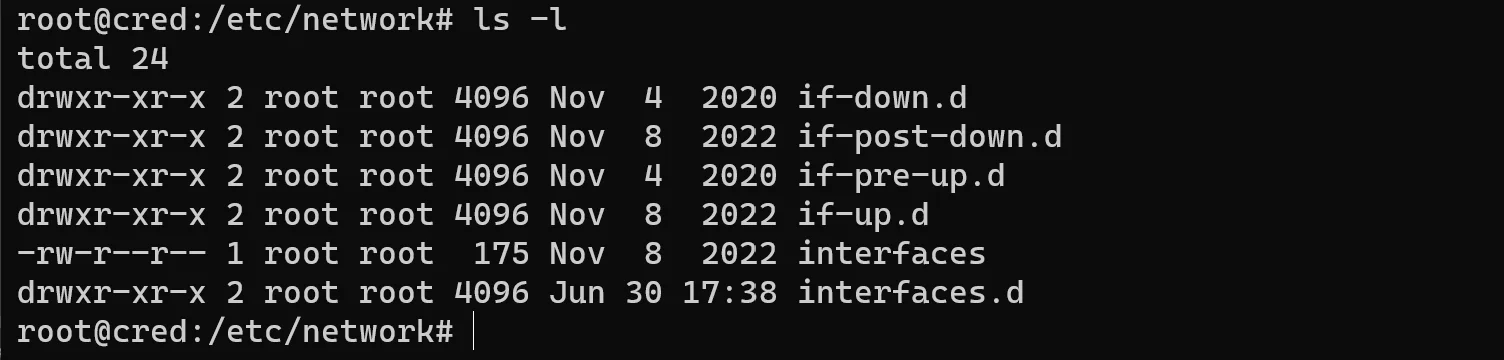

No ambiente Linux, a gestão de arquivos e permissões é um processo detalhado e complexo, projetado para garantir máxima segurança e precisão no gerenciamento de dados. Vamos explorar isso mais a fundo. O Linux reconhece uma variedade de tipos de arquivos, como arquivos regulares, diretórios, links simbólicos e dispositivos. Cada tipo possui atributos e permissões únicas. No Debian 12, podemos verificar os atributos e permissões de todos os usuários com o comando abaixo:

ls -l

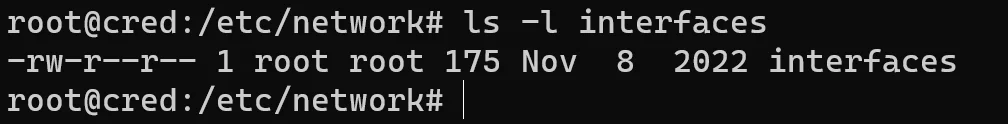

Se quisermos verificar um arquivo específico, utilizamos o comando abaixo, indicando o arquivo desejado:

ls -l /etc/network/interfaces

Agora, vamos explicar cada parâmetro na tela:

- O -rw-r--r-- indica que o primeiro trio corresponde às permissões do proprietário, o segundo ao grupo e o terceiro aos outros usuários. O arquivo não é um diretório ou link, pois o primeiro sinal é um hífen. O rw- significa que o proprietário tem permissão de leitura e gravação, mas não de execução. O r-- indica que o grupo do proprietário tem apenas permissão de leitura, e o mesmo vale para outros usuários.

- O número 1 significa que o arquivo tem um link rígido.

- O root:root indica o proprietário e o grupo do arquivo.

- O tamanho do arquivo é de 175 bytes.

- A data da última modificação foi em 8 de novembro de 2022, e o nome do arquivo é interfaces.

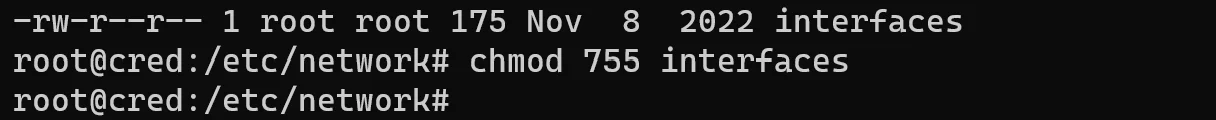

Cada arquivo está vinculado a um usuário específico (proprietário) e a um grupo designado. O ato de criar um arquivo torna o criador seu proprietário, e o arquivo é atribuído a um grupo específico. O Linux divide as permissões em três categorias: usuário, grupo e outros. Cada categoria pode receber permissões de leitura, gravação e execução distintas. Podemos alterar essas permissões utilizando o utilitário chmod.

As permissões também podem ser traduzidas para formas numéricas, onde leitura (r) equivale a 4, gravação (w) a 2 e execução (x) a 1. A soma dessas permissões representa a permissão numérica, como 755.

chmod 755 interfaces

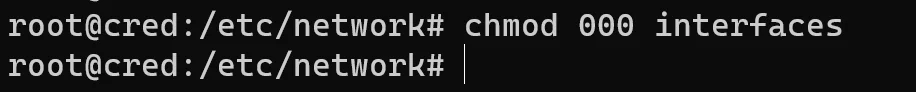

Se quisermos negar todas as permissões para todos os tipos de usuários, utilizamos o comando abaixo:

chmod 000 interfaces

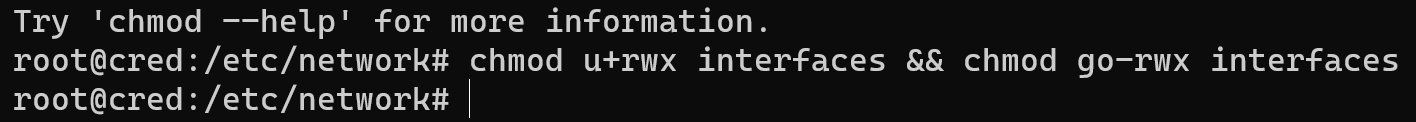

O comando chmod serve para modificar permissões. Ele aceita tanto notações simbólicas quanto numéricas. Por exemplo, chmod u+w filename concede permissão de gravação ao proprietário. A letra u representa o proprietário, g se refere ao grupo, o aos outros e a para todos. Em seguida, usamos +, - ou = para adicionar, remover ou definir explicitamente permissões para os usuários:

chmod u+rwx interfaces && chmod go-rwx interfaces

Também podemos usar o comando de igualdade:

chmod u=rwx, go= interfacesSe quiser manter a permissão de gravação para outros e o grupo, mas proteger contra exclusão, use o comando abaixo:

chmod +t interfacesEsses são os conceitos básicos de permissões no sistema. Mas e se precisarmos de mais controle?

Utilitário para controle adicional de permissões

No Linux, o kernel central fornece uma base sólida para o sistema operacional, mas ele não inclui todos os recursos possíveis por padrão. A necessidade de módulos e pacotes adicionais para o controle de acesso e permissões de arquivos é justificada para oferecer flexibilidade e customização ao sistema. Aqui estão alguns motivos para essa abordagem:

- Modularidade: O kernel do Linux é projetado para ser modular, permitindo que funcionalidades sejam carregadas como módulos em vez de serem integradas diretamente no kernel. Isso mantém o kernel leve e permite que os usuários adicionem apenas os módulos necessários, melhorando a eficiência e a estabilidade.

- Flexibilidade: Nem todos os sistemas precisam do mesmo nível de controle de acesso. Com módulos adicionais, as distribuições Linux permitem que os administradores escolham as ferramentas apropriadas para suas necessidades de segurança, seja em um sistema desktop simples ou em um ambiente de servidor complexo.

- Segurança: Oferecer módulos de controle de acesso como pacotes separados reduz a superfície de ataque do sistema, garantindo que apenas os recursos necessários sejam instalados. Isso também permite atualizações e patches de segurança específicos para esses módulos.

Como podemos ver, o sistema padrão de controle de acesso tem algumas limitações, como a falta de proteção contra exclusão acidental de arquivos importantes. Vamos melhorar o sistema!

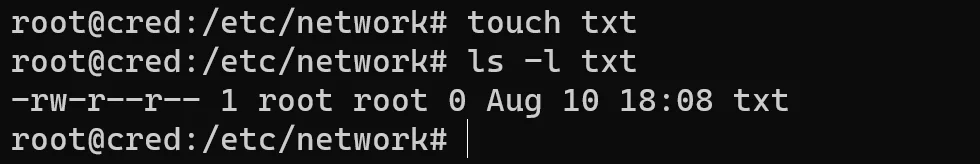

Uso do Umask: O comando umask regula as permissões padrão para novos arquivos e diretórios. Ele subtrai a máscara especificada do valor máximo de permissão para definir as permissões padrão. Abaixo, podemos ver a lista de permissões padrão:

Podemos ver a lista padrão de permissões para arquivos e alterá-la com o comando:

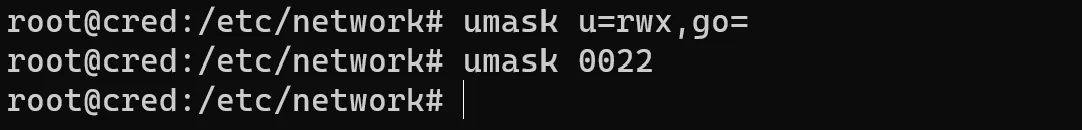

umask u=rwx,go=

Essa solução ajuda temporariamente, mas para um funcionamento contínuo, é possível adicionar a configuração ao .bashrc ou bash_login.

Conclusão

A combinação de controles de acesso bem definidos, configurações precisas de permissões e a flexibilidade para adicionar ferramentas suplementares oferece aos administradores de sistema um ambiente seguro e personalizado para gerenciar arquivos e dados no ecossistema Linux.