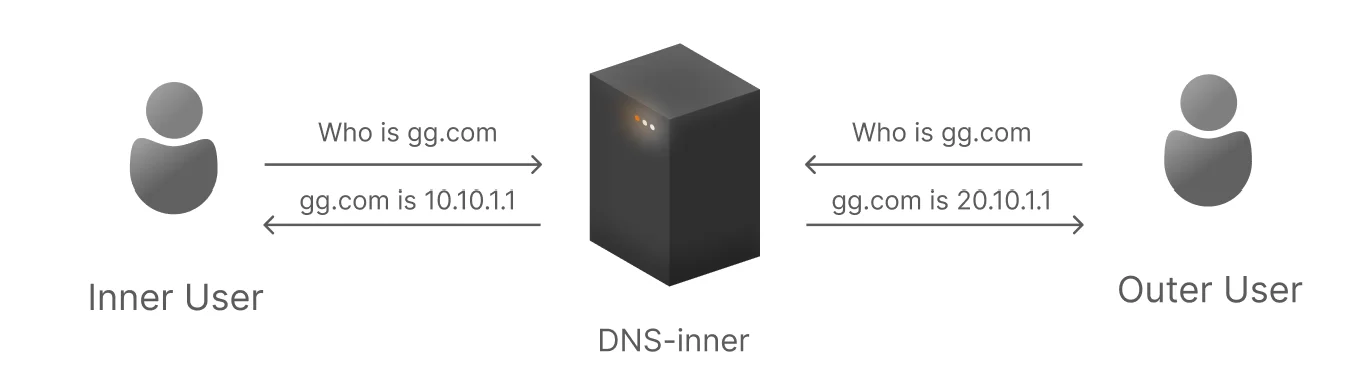

No segmento corporativo, encontram-se os SI (Sistemas de Informação), cuja função é garantir o armazenamento, o processamento e a transmissão de dados para os processos de negócios da empresa. Frequentemente, esses sistemas podem ser divididos para usuários internos e externos. Essa separação pode ocorrer tanto no nível do aplicativo — onde há permissões e papéis definidos — quanto no nível da rede.

A segunda opção evita possíveis ataques a usuários internos e é uma solução mais orgânica, permitindo separar os servidores do SI entre a zona DMZ e o segmento interno da rede, mantendo o mesmo nome DNS. Vamos analisar a situação em detalhes!

O que é o DNS Split?

O DNS Split é uma tecnologia que adiciona um nível lógico de abstração sob a forma de políticas e zonas associadas ao servidor. Em vez de simplesmente armazenar registros e resolver consultas, o servidor agora realiza um processamento adicional.

O servidor analisa o scope (ou área) da zona de onde o cliente faz a solicitação e, de acordo com o endereço de origem, retorna o registro correspondente. Para entender o algoritmo de funcionamento, vamos considerar que a zona é um nome de domínio, e que ela possui objetos filhos chamados scopes ou áreas, que dividirão os endereços internos e externos. Vamos ver isso em um exemplo usando o DNS do Windows.

Como configurar o DNS Split no servidor?

Observe que o DNS deve ter interfaces configuradas na rede para receber consultas. Suponhamos que temos um recurso dodo.so, para o qual precisamos configurar resoluções de endereços diferentes nos segmentos WAN e LAN. Essa tecnologia está disponível a partir do Windows Server 2016.

A Microsoft oferece duas formas de dividir as consultas: especificar explicitamente as sub-redes de clientes e vinculá-las, por meio de políticas, aos scopes das zonas; ou, de forma alternativa, vincular políticas diretamente às interfaces do servidor DNS. Vamos implementar a segunda opção.

Se você ainda não possui uma zona DNS, abra o Server Manager usando a busca do Windows. No menu à esquerda, selecione DNS, clique com o botão direito e depois em DNS Manager. Novamente, clique com o botão direito sobre o servidor e escolha New Zone, onde você informará o novo domínio do servidor DNS do Windows.

Em seguida, abra o terminal ou pressione Win + X e selecione PowerShell (administrador):

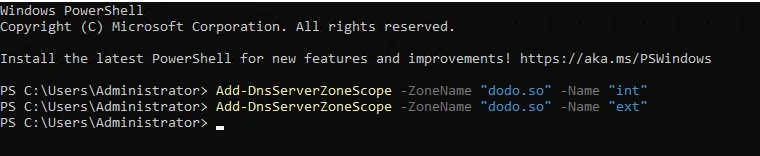

A zona no servidor DNS do Windows já está criada, agora precisamos dos scopes. Para isso, insira os seguintes comandos:

Add-DnsServerZoneScope -ZoneName "dodo.so" -Name "int"

Add-DnsServerZoneScope -ZoneName "dodo.so" -Name "ext"

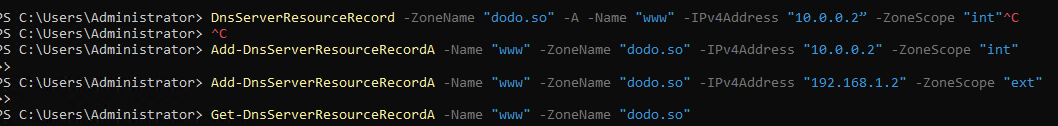

Por padrão, também existe um default scope, que pode ser usado para processar as demais consultas. Vamos adicionar registros do tipo A para os dois scopes diferentes:

Add-DnsServerResourceRecord -ZoneName "dodo.so" -A -Name "www" -IPv4Address "192.168.1.2" -ZoneScope "ext"

Add-DnsServerResourceRecord -ZoneName "dodo.so" -A -Name "www" -IPv4Address "10.0.0.2" -ZoneScope "int"

Agora que todos os scopes e registros estão configurados, podemos vinculá-los às interfaces do servidor usando políticas:

Add-DnsServerQueryResolutionPolicy -Name "Policy-Int" -Action ALLOW -ServerInterface "eq,10.0.0.3" -ZoneScope "int,1" -ZoneName dodo.so

Add-DnsServerQueryResolutionPolicy -Name "Policy-Ext" -Action ALLOW -ServerInterface "eq,192.168.1.3" -ZoneScope "ext,1" -ZoneName dodo.soPerfeito! Depois que todas as interfaces necessárias estiverem vinculadas, podemos verificar os registros com o comando nslookup:

nslookup 10.0.0.2 10.0.0.3

nslookup 192.168.1.2 192.168.1.3Como resultado, configuramos um servidor DNS que agora possui abstrações lógicas, permitindo manter um único nome de recurso para diferentes segmentos de rede.