Quase todos os processos físicos de negócios migraram para sistemas de informação que operam em instalações alugadas ou próprias dentro de redes corporativas consolidadas. Essa abordagem permitiu acelerar o processamento de informações, tornando as empresas mais competitivas. No entanto, esses sistemas apresentam vulnerabilidades devido a erros de projeto e de codificação, que são explorados por invasores para realizar diversos tipos de ataques. Por exemplo, após vazamentos em grandes bancos, especialistas em forense digital passaram a ser envolvidos nas investigações.

Em seu arsenal, eles contam não apenas com utilitários básicos do sistema, mas também com frameworks poderosos que possibilitam análise automatizada e facilitam o trabalho com grandes volumes de dados! Neste tutorial, vamos analisar um caso de investigação de incidente usando esse framework.

Etapas preparatórias

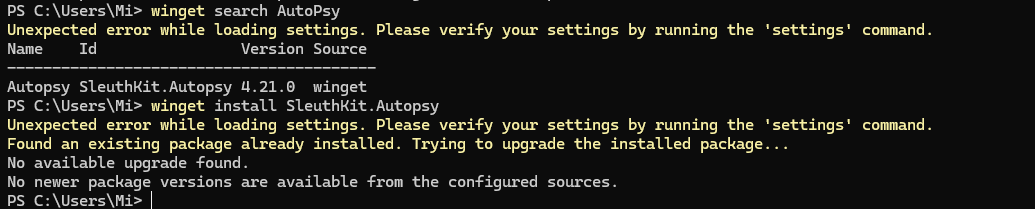

Primeiro, instale o Autopsy pelo site oficial do desenvolvedor ou via o gerenciador de pacotes do Windows:

winget install SleuthKit.Autopsy

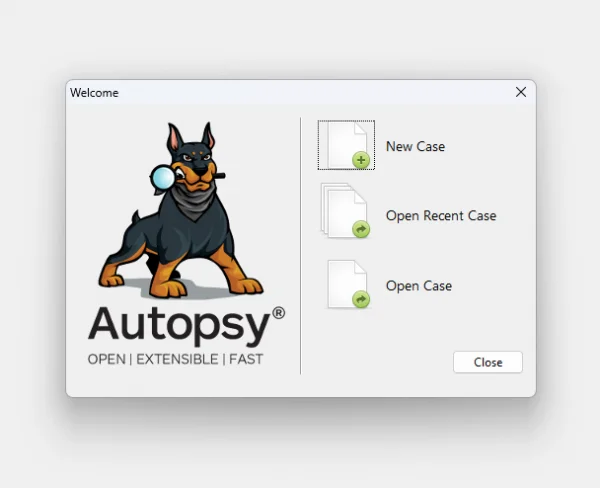

Depois disso, podemos acessar a janela principal, onde somos recebidos com um menu de projetos. Vamos criar um novo projeto e especificar a fonte de onde os dados serão conectados:

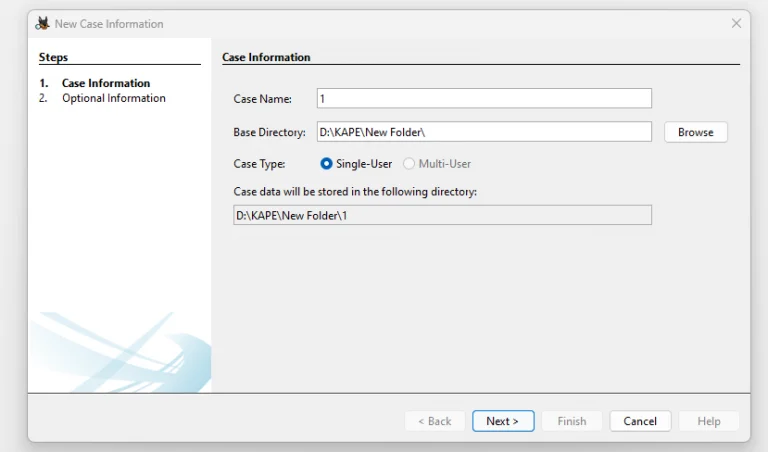

Criamos um novo projeto sobre o incidente, definindo o diretório onde os dados estão armazenados e seu nome:

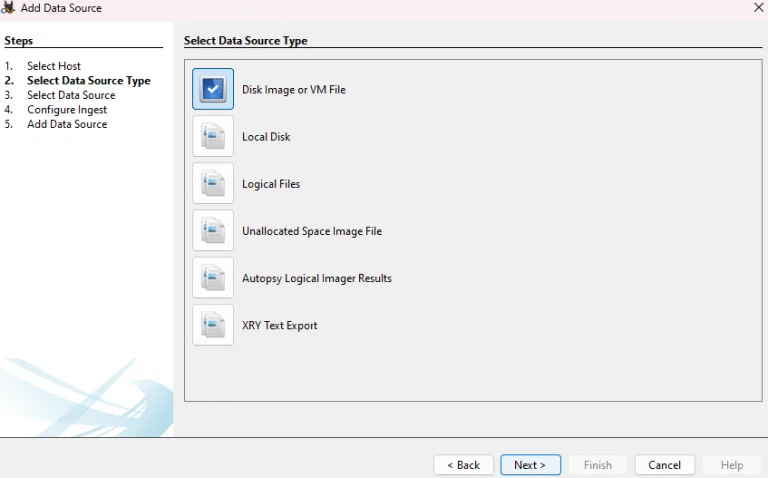

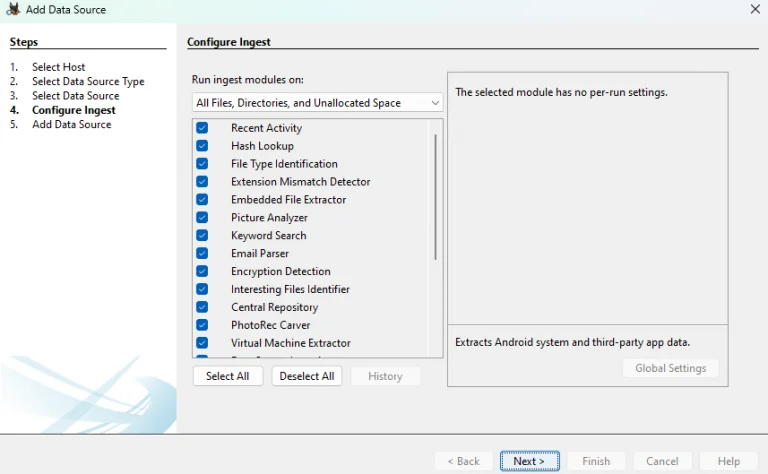

Uma base de dados vazia será criada para armazenar artefatos e entidades do incidente. Em seguida, selecione a fonte de dados:

E também os módulos principais que farão a análise do disco:

O Autopsy começará a analisar os dados fornecidos e a classificá-los, o que pode levar bastante tempo!

Investigação

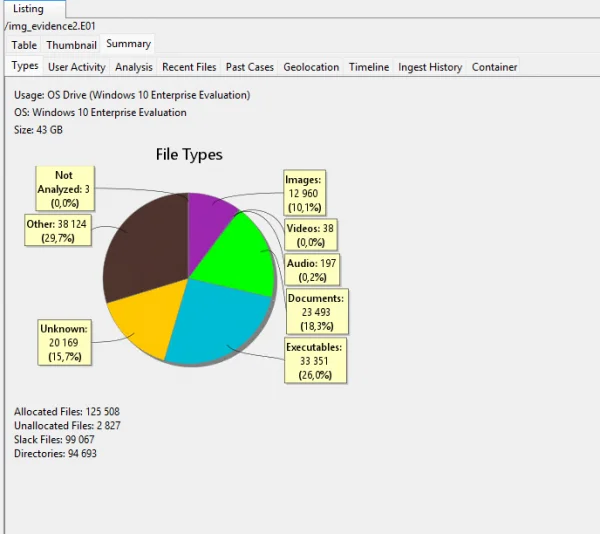

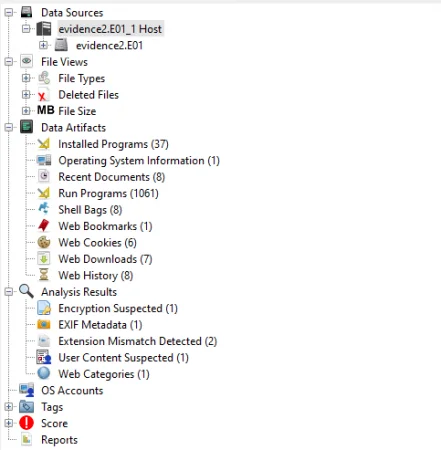

Para realizar a investigação, é necessário seguir o conceito de que, entre o volume de dados analisados de um dispositivo de armazenamento não volátil, devemos localizar entidades IOC (Indicadores de Comprometimento), artefatos relacionados aos procedimentos e ferramentas: hash de vírus, IPs/Domínios/URLs maliciosos, entradas de registro, logs e tráfego de rede. Vamos ao disco verificar seus metadados:

Aqui podemos ver um resumo das informações do disco, que oferece uma visão parcial da composição por arquivos. À esquerda está o menu completo com os itens analisados. Diretórios sensíveis e elementos-chave foram identificados por meio de padrões com expressões regulares.

É importante entender que, embora essa ferramenta tenha vários módulos, sua principal função é a de classificação e triagem, e não de análise automatizada! Ou seja, a análise precisa ser feita manualmente. Primeiro, devemos encontrar um artefato ou atributo relacionado ao ataque.

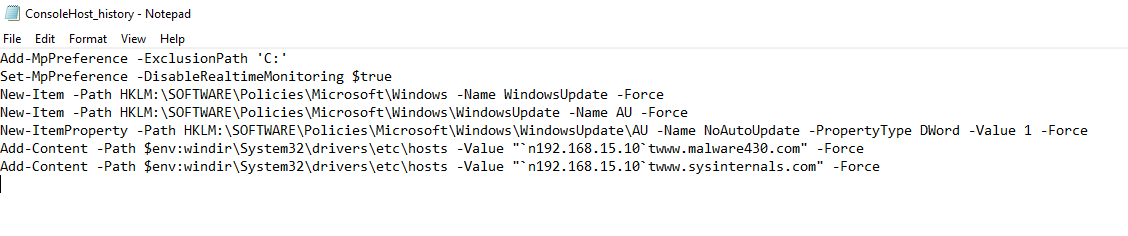

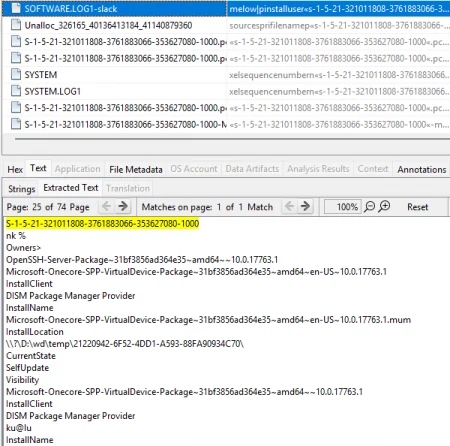

Por exemplo, vamos verificar os logs do interpretador PowerShell para identificar ações que possam ter sido realizadas. Podemos olhar arquivos no caminho C:\Users\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline, prestar atenção também à pasta C:\Windows\System32\WDI (logs de rastreamento de processos) ou ao clássico EventLog em C:\Windows\System32\winevt\Logs. No nosso estudo de caso, foi encontrada atividade suspeita na forma de comandos executados no interpretador:

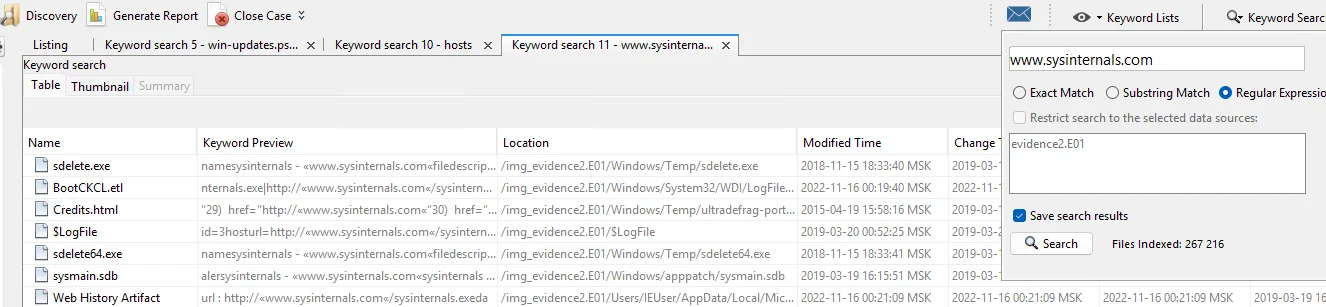

Aqui já vemos diversas entidades e artefatos-chave, a partir dos quais podemos rastrear conexões com outros malwares, agentes de ameaça, revelando toda a cadeia do ataque. Por exemplo, registros DNS foram alterados, redirecionando o usuário de um site legítimo para uma máquina na rede local. Vamos buscar artefatos em forma de requisições de rede e outras ações com esse recurso. Para isso, buscamos o domínio no Autopsy:

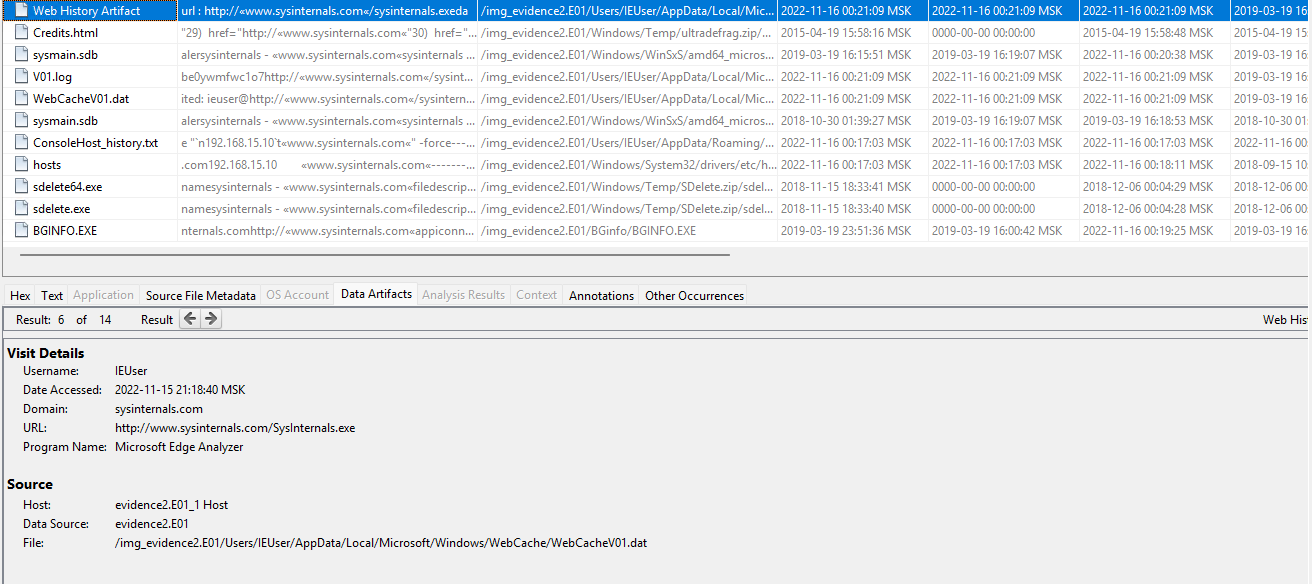

Vemos um conjunto de arquivos onde esse domínio aparece, incluindo logs de rastreamento (ETL), metadados de arquivos binários e histórico de navegação. Segundo os dados extraídos, o binário Sysinternals.exe foi baixado de um site falso, conforme identificamos anteriormente. Para reunir mais informações, vamos às categorias que permitem enriquecer as entidades e artefatos já descobertos. Sabemos, pela seção “Source” da captura anterior, que o invasor teve acesso à pasta do usuário IEUser. Vamos à lista de usuários:

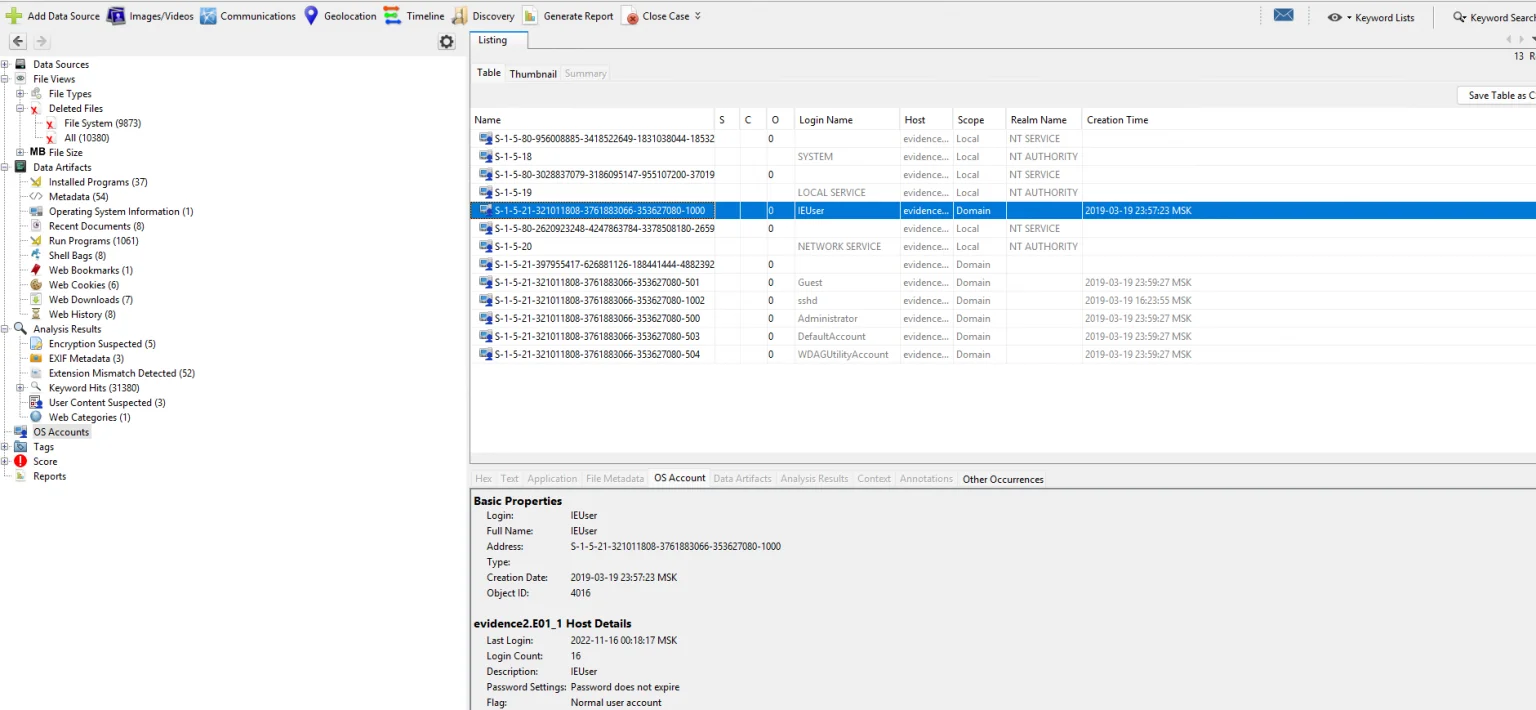

Agora sabemos que a conta faz parte de um domínio e não é uma conta de serviço. Podemos coletar dados adicionais sobre seu UID, por exemplo, os softwares instalados:

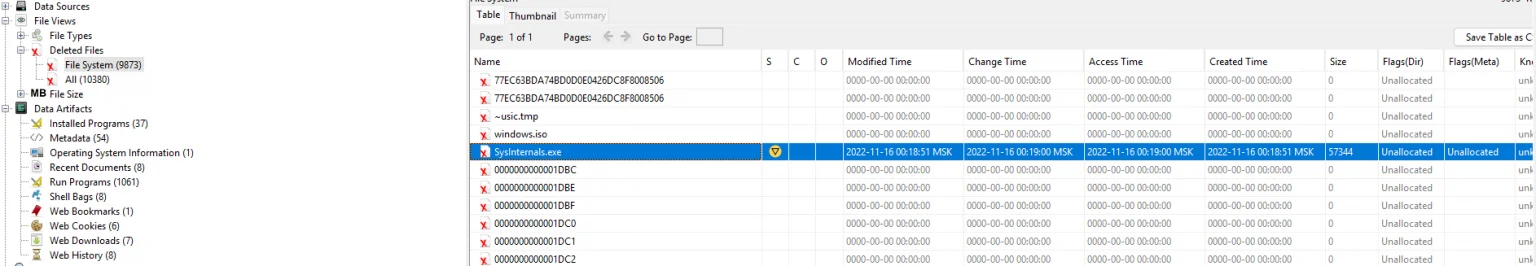

Lembrando que o sistema detectou a instalação da ferramenta SDelete, que possivelmente foi usada para esconder rastros da atividade. Um potencial malware foi baixado de um recurso malicioso — vamos verificar.

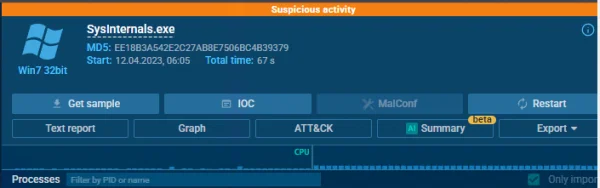

Vamos acessar a seção de arquivos excluídos, localizar o Sysinternals e restaurá-lo clicando em "Restaurar" no menu de contexto:

O arquivo foi marcado como suspeito, então é necessário investigar seu comportamento e buscar os artefatos gerados. Essa cadeia de entidades interligadas pode continuar por muito tempo. Ao reunir atributos e conexões entre eles — os artefatos —, conseguimos reconstruir a cadeia do ataque.

Entre as funções adicionais, é possível buscar domínios cujos registros ficaram salvos na máquina:

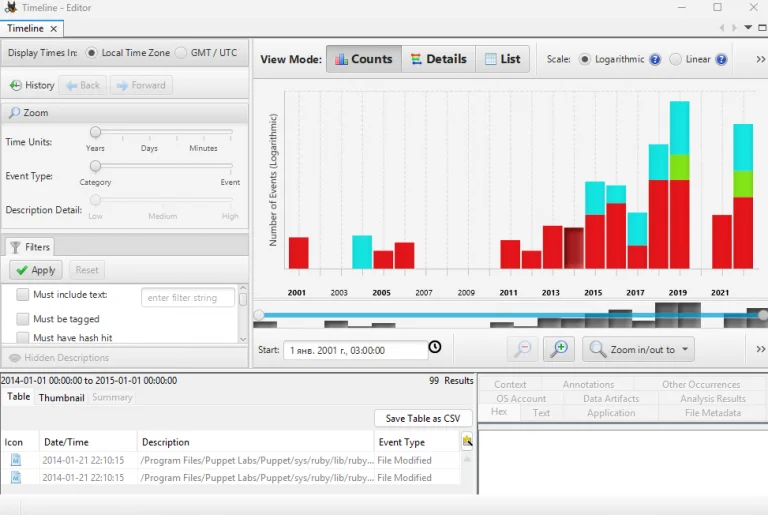

Você pode gerar uma análise com linha do tempo para rastrear atividades no sistema. Para isso, vá até o menu superior e clique em TimeLine:

Você pode definir filtros por tipo de arquivo, intervalo de tempo e exportar os resultados em CSV. Esse framework é uma excelente ferramenta para buscar atributos e artefatos a partir de dados conhecidos — embora não seja voltado à análise automatizada. No entanto, é um ótimo parser e ferramenta para recuperar arquivos excluídos ou danificados!

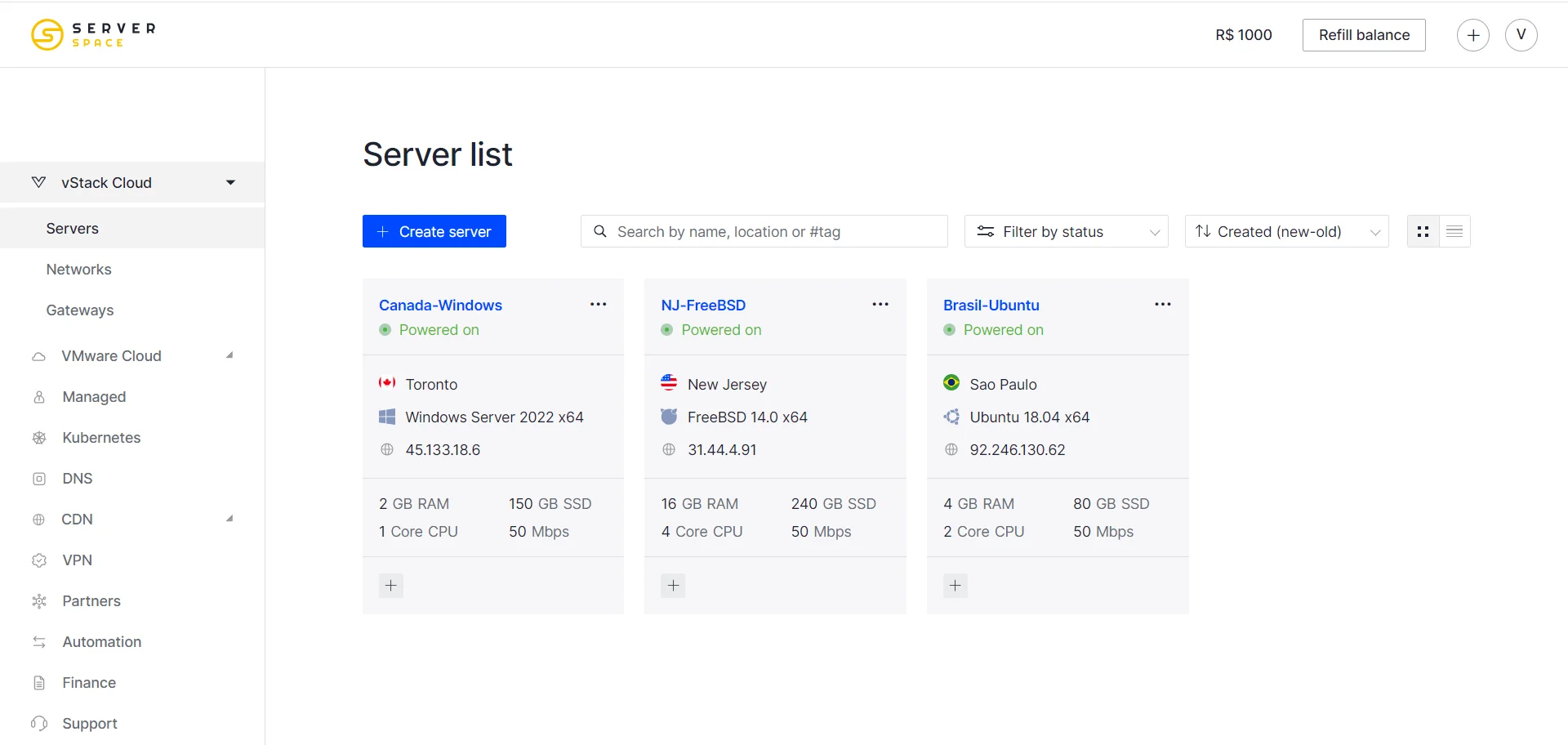

Se você não tiver recursos locais suficientes, é possível executar essas tarefas em servidores cloud potentes. A Serverspace oferece servidores VPS isolados para uso geral e virtualizado.