Introdução

Qual é uma das coisas mais perigosas deste planeta para a rede corporativa? Talvez, se um detalhe desses mecanismos fosse destruído, o criminoso executaria um ataque DDoS em seu servidor ou um sistema mal configurado por um funcionário. Os protocolos são uma parte essencial dele. Eles definem regras de transmissão de unidades de dados de pacotes, que lembram o sangue no organismo. Qualquer infecção e vírus contribuem por meio desse líquido. Absolutamente a mesma coisa com o protocolo!

O SMB, ou Server Message Block, é um protocolo desenvolvido para a transferência de arquivos pela rede. Seu objetivo é facilitar o compartilhamento de arquivos, impressoras e outros recursos entre computadores conectados a uma rede. A importância desse conjunto de regras é bastante notável. Diferentes sistemas operacionais tiveram a oportunidade de se comunicar sem restrições, como Mac OS, Linux e Windows.

Portanto, ele é usado em redes corporativas com bastante frequência e, infelizmente, a vulnerabilidade é um grande problema!

Análise: verifique seus protocolos

Vamos dar uma primeira olhada na versão do protocolo que você usa:

- Mantenha pressionado o atalho de teclado Win+R e escreva "powershell";

- Depois, digite o comando abaixo na CLI.

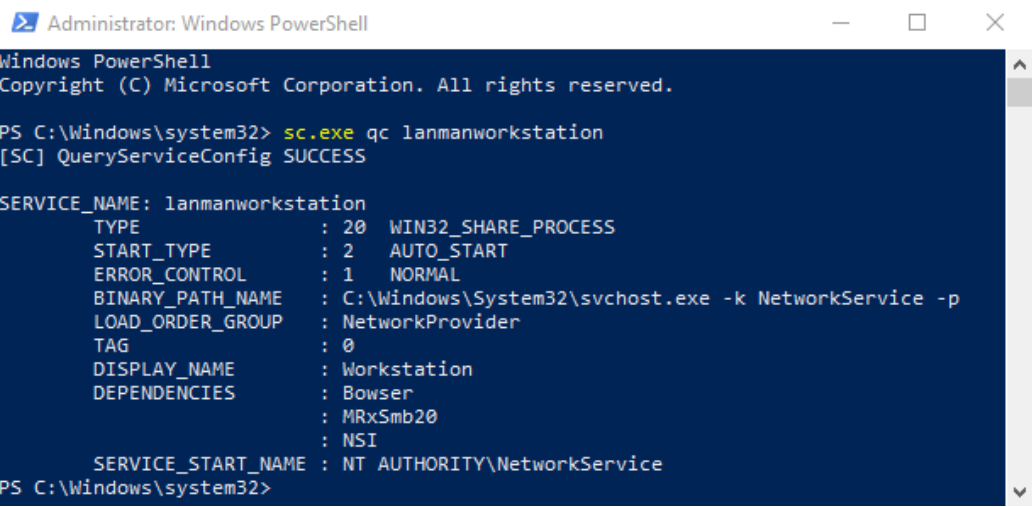

sc.exe qc lanmanworkstationеEncontre raw com "Dependencies" e verifique os parâmetros que são opostos:

Isso indica que seu cliente SMB é compatível com a versão apropriada do protocolo:

- smb1 - "mrxsmb10.sys ";

- smb2 - "mrxsmb20.sys ";

- smb3 - "mrxsmb30.sys ".

Se, por azar, você tiver o protocolo da primeira versão ou quiser ter certeza de que ele não o incomodará com certeza, aconselho a desativá-lo com os comandos abaixo:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsiA linha acima ativa as dependências do SMB2/3.

sc.exe config mrxsmb10 start= disabled E esse comando desativa a primeira versão do protocolo. Todas essas ações se devem ao fato de o SMB1 não ter um algoritmo de criptografia forte, o que será um problema para a confidencialidade, a integridade e a disponibilidade de uma rede.

Ação: etapas de proteção

Se você tiver uma segunda ou terceira versão do protocolo, precisará concluir duas ações para salvar a segurança das informações: configurar regras de firewall, que permitirão delimitar a rede por uma porta específica, e ativar a criptografia, que evitará a interceptação e a descriptografia.

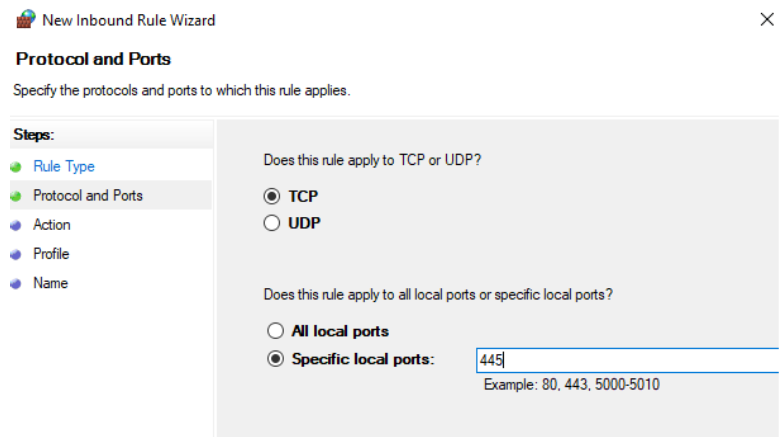

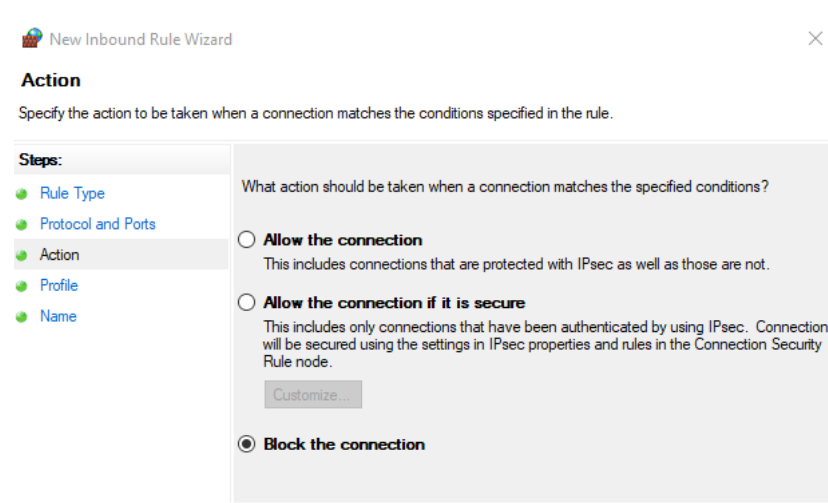

Adicionar regras de firewall

Há alguns casos de arquitetura de rede em que as pessoas usam o SMB fora de sua LAN, no entanto, é uma porcentagem muito pequena. Então, talvez o SMB seja um pedaço saboroso para os invasores. Você precisa escrever regras para conexões de entrada e saída em seu firewall. Bloqueie a porta TCP com o número 445:

E você precisa realizar ações semelhantes para as regras de saída.

Ativar a criptografia

No Windows Server, você tem configurações padrão para SMB: desativar a criptografia. Esse problema tem uma solução rápida. No lado do servidor, abra um prompt de comando elevado e digite o seguinte comando:

reg add "HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters" /v "SMBEncryption" /t REG_DWORD /d 1 /fE, no cliente, escreva a seguinte linha:

reg add "HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters" /v "RequireSecureNegotiate" /t REG_DWORD /d 1 /fAqui está um detalhamento do comando e de seus atributos:

- /v "SMBEncryption" - Esse atributo especifica o nome do valor que será adicionado;

- /t REG_DWORD - Esse atributo especifica o tipo de dados que será armazenado no valor. Nesse caso, será um valor binário de 32 bits (um DWORD);

- /d 1 - Esse atributo especifica os dados que serão armazenados no valor. Nesse caso, ele define o valor como 1, o que habilita a criptografia SMB;

- /f - Esse atributo informa ao comando reg para forçar a operação sem solicitar confirmação. Se esse atributo for omitido, o comando solicitará que você confirme antes de fazer qualquer alteração.

Em geral, esse comando adiciona um novo valor ao Registro do Windows que habilita a criptografia SMB no servidor ou no cliente, dependendo do comando utilizado.

Conclusão

Recomendo enfaticamente que você cancele a cultura do SMB1 devido à falta de criptografia. Use uma versão mais recente desse protocolo SMB2/3 ou desative-o se não precisar dele. Ative a criptografia e adicione regras de firewall para a porta TCP 445.