Os especialistas em redes dividem os roteadores em duas grandes classes: software e hardware. Os roteadores de hardware representam equipamentos desenvolvidos em empresas como um produto acabado. As implementações de software são um conjunto de programas ou montagens prontas de sistemas operacionais que podem ser instalados em praticamente qualquer computador moderno ou plataforma de servidor. Às vezes, é necessário fornecer acesso da Internet a máquinas localizadas na rede local. Considere a configuração de roteamento - encaminhamento de porta usando o pfSense.

O pfSense é uma distribuição de software baseada no sistema operacional FreeBSD e projetada para organizar um roteador ou um firewall, ou todos ao mesmo tempo. Esse sistema operacional pode ser instalado em praticamente qualquer computador ou servidor. Um dos principais recursos do pfSense é a solução de tarefas por meio de uma interface baseada na Web.

Configuração da rede

Se a configuração for realizada via VPS/VDS, você deve criar todos os servidores necessários, um dos quais será gerenciado pelo pfSense. Adicione adaptadores de rede e mescle-os em uma única rede virtual.

Começando a configuração

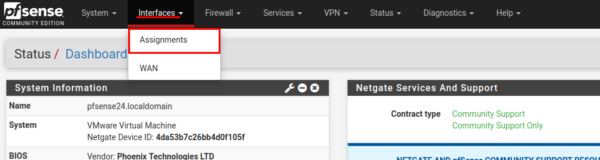

No menu principal do programa (preto horizontal), selecione Interfaces → Atribuições.

A página da Web é atualizada e é exibida uma lista de todas as interfaces de rede. As interfaces "Livres" estão no campo Portas de rede disponíveis. Todas as interfaces são mostradas com endereços MAC. Na lista suspensa, selecione a interface necessária e clique no botão "Add".

Após concluir a ação, o sistema o notificará sobre a adição bem-sucedida. A interface será chamada de "LAN". Salve as configurações clicando no botão "Save".

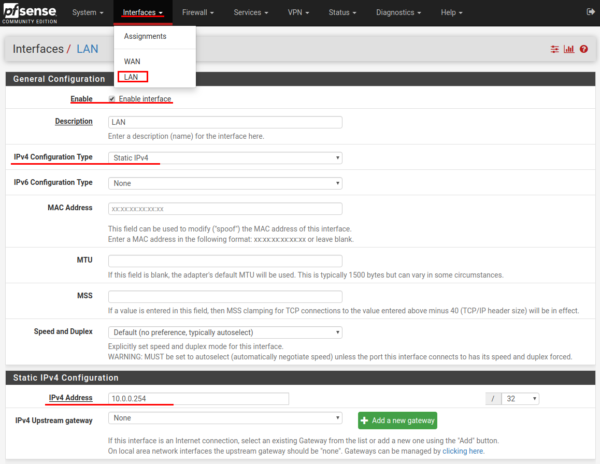

Configure o adaptador de rede. Para fazer isso, abra Interfaces → LANno menu principal.

Ao marcar a caixa de seleção no campo Enabled, ativamos a interface. Configuração do IPv4 como IP estático (Static IPv4).

Na seção de definições de configuração "Static IPv4 Configuration", especifique o endereço IP para essa interface, no nosso caso 10.0.0.254, talvez você tenha um diferente. Na parte inferior da página, clique no botão "Save" para salvar as alterações.

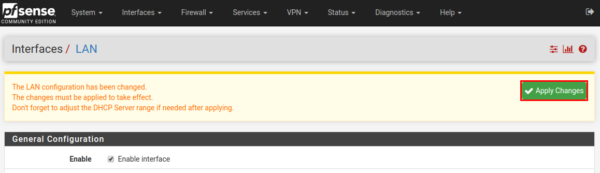

O sistema notificará você sobre as alterações. Nós as aplicamos clicando no botão "Apply changes".

Configurar as interfaces de rede dos clientes

Ao configurar as interfaces de rede do cliente, é importante lembrar que o endereço do servidor pfSense deve ser especificado como o gateway, no nosso caso 10.0.0.254.

Configuração no Ubuntu

Edição do arquivo /etc/network /interfaces:

auto ens31iface ens31 inet static__TITULAR DO LUGAR DO BLOCO DE CÓDIGO_2__

__TITULAR DO LUGAR DO BLOCO DE CÓDIGO_3__

dns-nameserver 8.8.8.8gateway 10.0.0.254Reiniciar o serviço de rede:

/etc/init.d/networking restartWindows

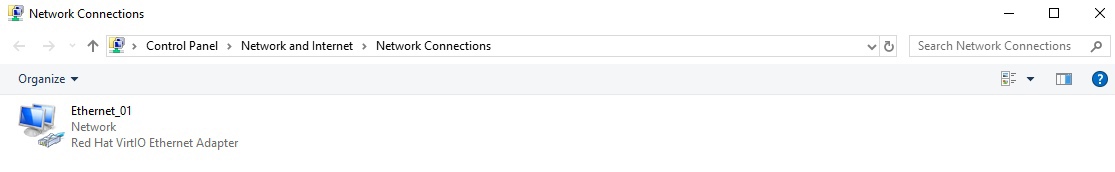

Para configurar o adaptador de rede no Windows, é necessário abrir Iniciar → Painel de controle → Rede e Internet → Conexões de rede ou

Iniciar → Painel de Controle → Rede e Internet → Central de Rede e Compartilhamento → Alterar configurações do adaptador.

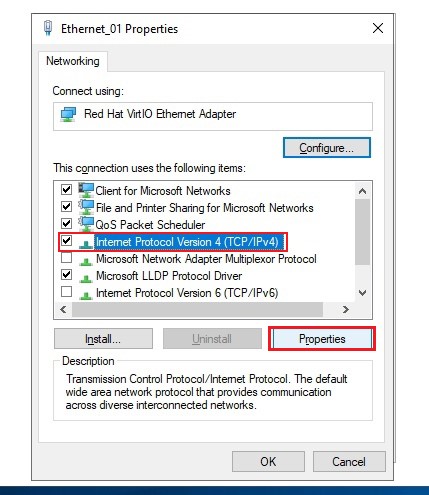

Na pasta aberta, clique com o botão direito do mouse no ícone do adaptador de rede e selecione "Properties".

Na janela que se abre, clique no nome (não na caixa de seleção) e selecione "Internet Protocol Version 4 (TCP/IPv4)". Clique no botão "Properties" (Propriedades).

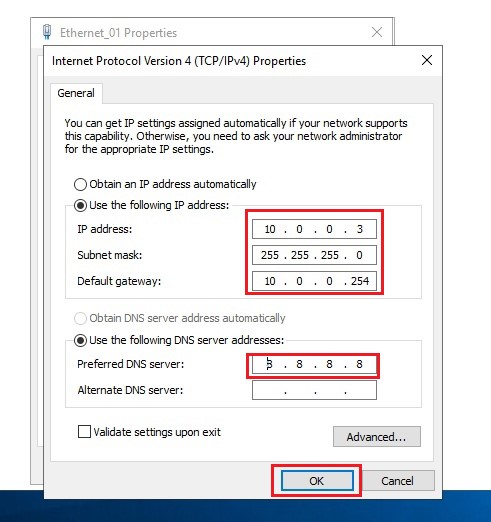

Em uma nova janela, especifique:

- Endereço IP - 10.0.0.3;

- Máscara de sub-rede: 255.255.255.0;

- Gateway - 10.0.0.254;

- Servidor DNS preferencial: 8.8.8.8.8.

Para salvar, clique no botão "OK". Na janela Propriedades do adaptador de rede, clique também no botão "OK".

Importante! Observe novamente que o endereço IP do servidor pfSense deve ser especificado como o gateway padrão e o gateway padrão.

Configuração do roteamento

No menu principal do aplicativo Web, selecione Firewall → NAT. Na guia "Port Forward", clique no botão Adicionar.

Na página que se abre para a edição da regra de redirecionamento de tráfego, criaremos uma regra para a interface RDP.

No campo Destination, especifique Any.

Intervalo de portas de destino (de uma porta) - selecione a porta de destino, no nosso caso, MS RDP. O campo "to port" será preenchido automaticamente.

Redirect target IP (IP de destino do redirecionamento) - especifique o endereço IP do servidor ou do computador que está executando o Windows.

Porta de destino do redirecionamento - MS RDP.

Se desejar, preencha o campo de descrição - "Description".

Clique no botão "Salvar". E não se esqueça de clicar no botão "Aplicar alterações".

Importante! Se a porta RDP tiver sido alterada (por padrão, 3389), selecione o nome da porta "Other" e, no campo Custom (Personalizado), indique o valor atual.

A regra criada é exibida como no exemplo abaixo.

Da mesma forma, as regras são criadas, por exemplo, para acesso SSH.

Verificação da conexão

Para testar as configurações, é necessário conectar um cliente ou aplicativo SSH para acessar a área de trabalho remota ao endereço IP externo do servidor pfSense.

Você também pode realizar a verificação usando o sniffer de porta de rede -nmap.

Conclusão

O pfSense é uma solução poderosa e flexível para a implementação de roteamento e firewall em ambientes corporativos e em infraestruturas baseadas em VPS ou servidores dedicados. Graças à sua interface web intuitiva e ao uso do FreeBSD como base, ele permite configurar regras de NAT e encaminhamento de portas de forma precisa e segura, sem a necessidade de configurações complexas via linha de comando.

Neste artigo, vimos como configurar interfaces de rede, definir gateways corretos para clientes Linux e Windows e criar regras de Port Forwarding no pfSense para permitir o acesso remoto a serviços internos, como RDP e SSH, a partir da Internet. Uma configuração adequada garante não apenas conectividade, mas também previsibilidade do tráfego e maior controle sobre a segurança da rede.

Ao utilizar o encaminhamento de portas corretamente, é possível expor apenas os serviços necessários, mantendo o restante da infraestrutura protegido. Essa abordagem torna o pfSense uma excelente escolha tanto para pequenos laboratórios quanto para ambientes de produção mais complexos.

FAQ — Perguntas Frequentes

- O que é encaminhamento de portas (Port Forwarding) no pfSense?

O encaminhamento de portas é uma técnica de NAT que permite redirecionar conexões recebidas em um endereço IP e porta externos para um host e porta específicos na rede interna. - Quando é necessário usar Port Forwarding?

Ele é utilizado quando serviços internos (RDP, SSH, Web, FTP, etc.) precisam ser acessados a partir da Internet, mesmo estando atrás de um firewall ou roteador. - O pfSense é adequado para uso em VPS?

Sim. O pfSense funciona muito bem em ambientes VPS/VDS, desde que o provedor permita múltiplas interfaces de rede ou redes virtuais internas. - É seguro abrir portas no pfSense?

Desde que sejam abertas apenas as portas necessárias e combinadas com regras de firewall, autenticação forte e, preferencialmente, restrição por IP, o encaminhamento de portas pode ser usado de forma segura. - Qual a diferença entre NAT e Firewall no pfSense?

O NAT define como o tráfego é traduzido entre redes (por exemplo, Port Forwarding), enquanto o Firewall controla se esse tráfego é permitido ou bloqueado. No pfSense, regras de NAT normalmente criam regras de firewall automaticamente. - Posso usar Port Forwarding para SSH e RDP ao mesmo tempo?

Sim. Basta criar regras separadas para cada serviço, utilizando portas diferentes e apontando para os respectivos hosts internos. - Como testar se o encaminhamento de portas está funcionando?

Você pode testar a conexão usando clientes RDP/SSH a partir de uma rede externa ou ferramentas como nmap para verificar se a porta está acessível no IP externo do pfSense.